开启DoH,防止域名劫持

目录

[TOC]

一、DNS, DoH和DoT大致说明

- DNS全称Domain Name System,使用的是53端口,基于UDP协议,不加密

- DoT全称DNS over TLS,使用的是853端口,基于TCP协议,使用tls加密

- DoH全称DNS over HTTPS,使用的是443端口,基于TCP协议,使用tls加密

所以说开启DoH就够了,因为DoT的853端口太明显了,DoH和https一起用443端口,不容易被检测到。

理是虽然这么个理,运营商看不见请求的域名了,但是他还可以看见你请求的ip,他那边肯定有一个映射表,通过ip反查域名 ,这样一来感觉DoH和DoT就没有用了,除非你还开了CDN,那才是真的查不出来?

DoH最大的作用还是防止DNS污染和劫持

而且DoH流量虽然不如DoT的特定端口那么明显,但还是有特征的,想不想封就看运营商了

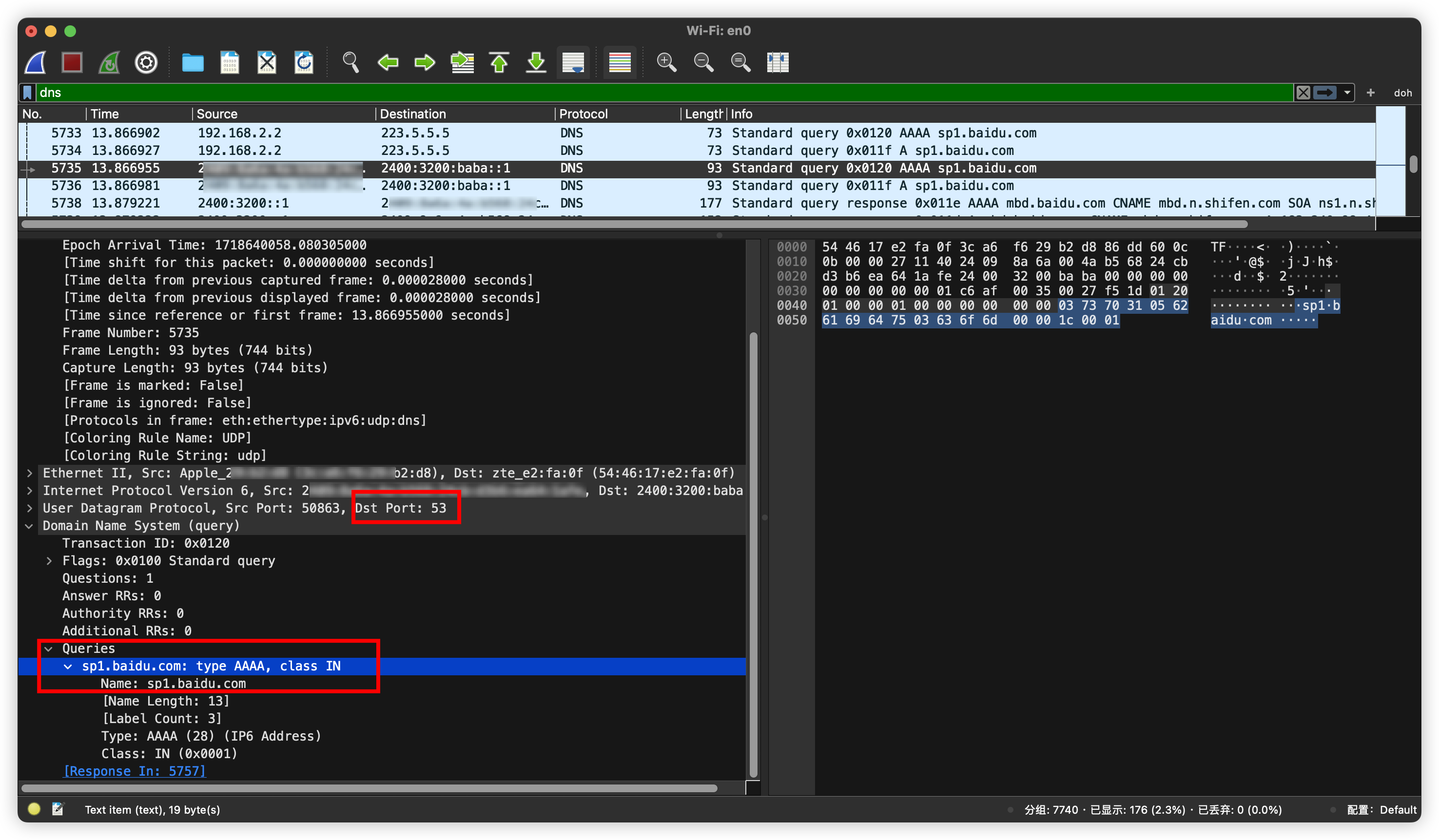

普通dns请求:能直接看见请求的域名

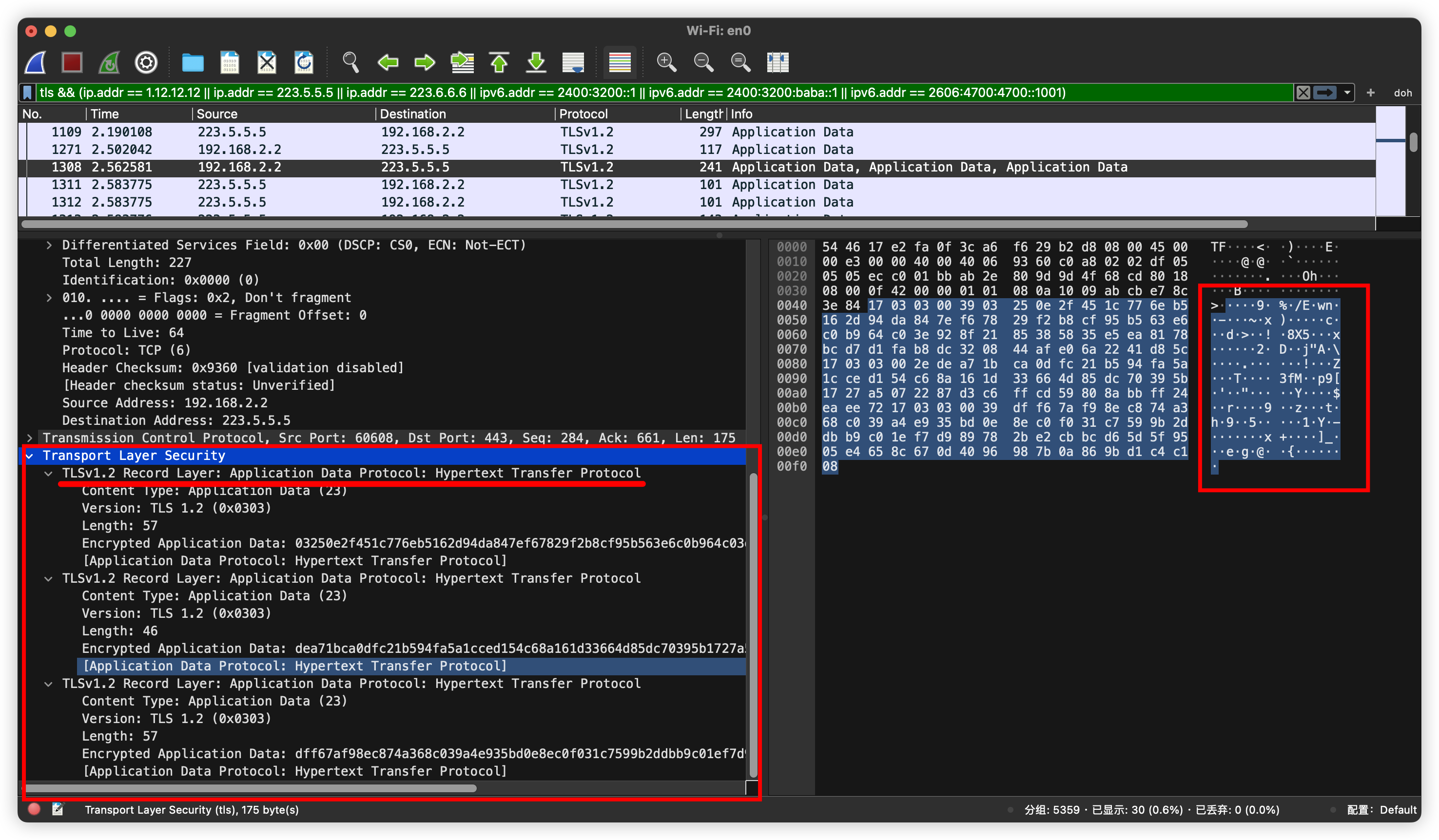

开启doh:域名都是加密的乱码

二、开启DoH

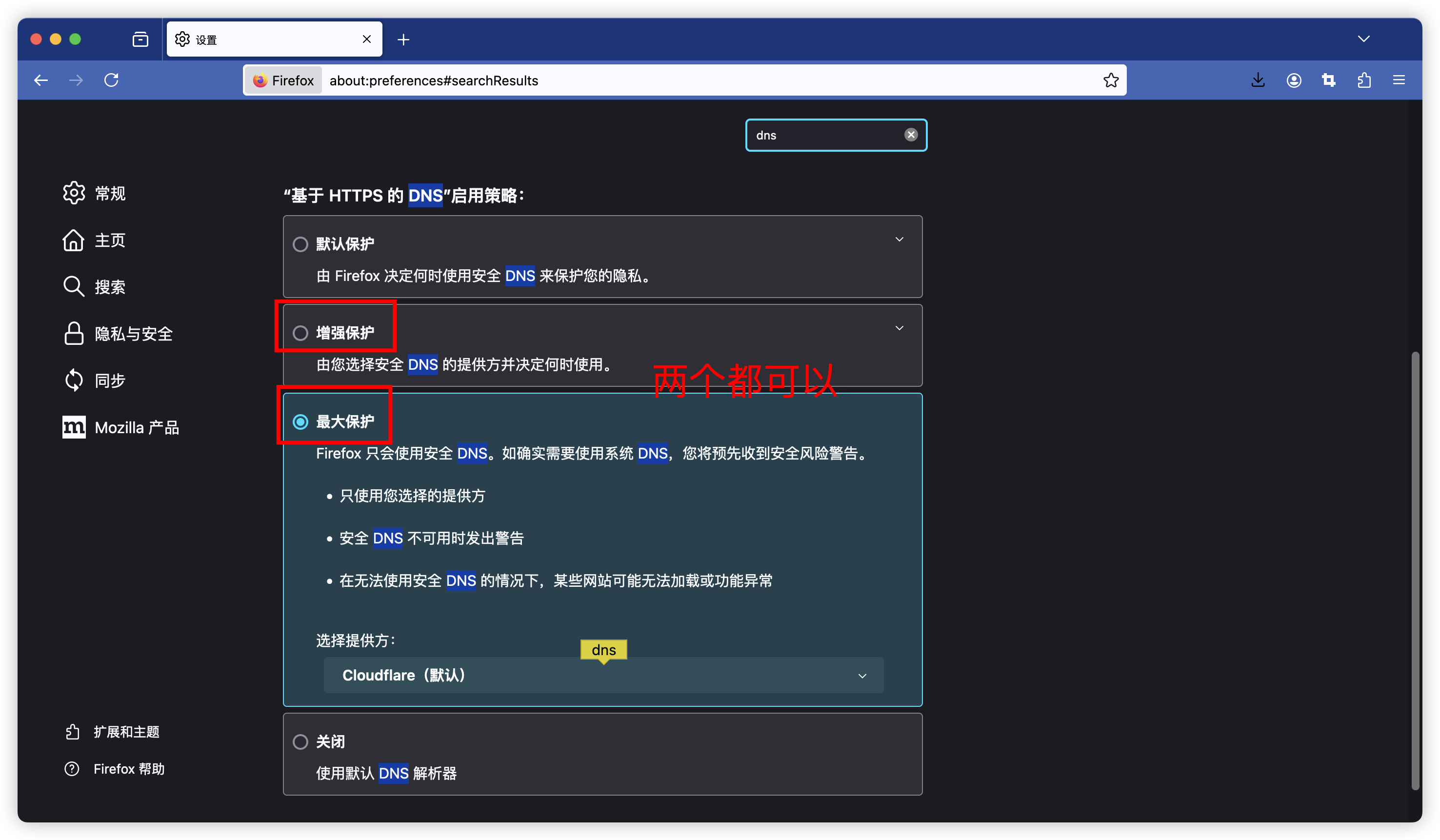

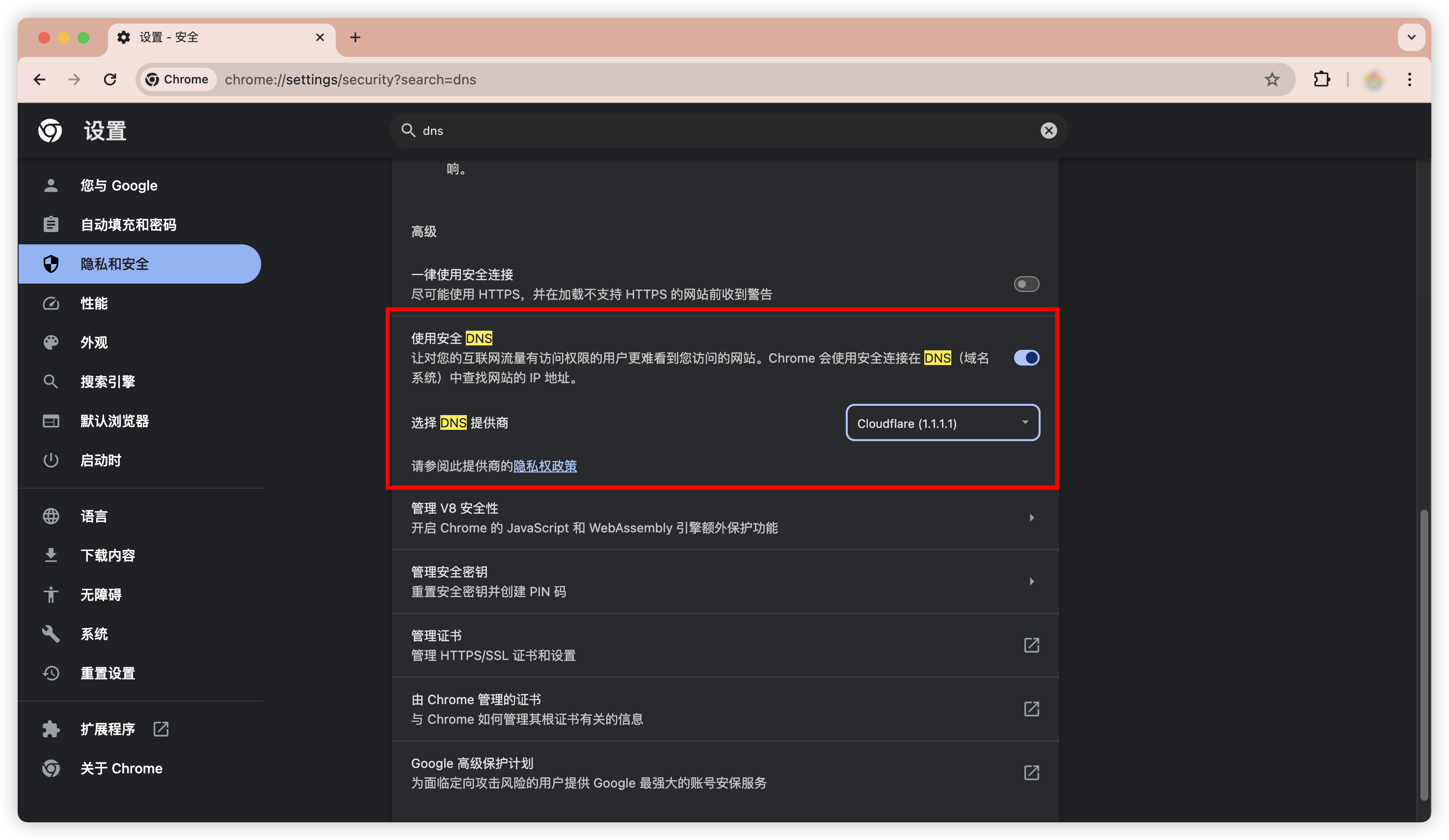

2.1 浏览器开启DoH

Firefox, Chrome浏览器开启DoH在浏览器设置中查找dns即可Safari不支持手动开启DoH

2.2 Shadowrocket开启DoH:

配置文件中[General]下面加一行就可以了

[General]

dns-server = https://223.5.5.5/dns-query2.4 Quantumult X开启DoH:

配置文件中[dns]下面加一行就可以了:

;prefer-doh3 ;可选

doh-server=https://dns.alidns.com/dns-query三、查看是否成功

3.1 通过Wireshark抓包查看

按照上面的示例图中的过滤规则,自己敲一遍,映像深一点

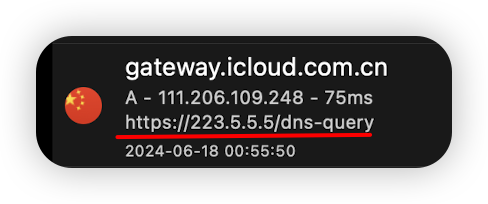

3.2 使用Shadowrocket查看

数据-->DNS-->启用日志记录

这种就是成了:

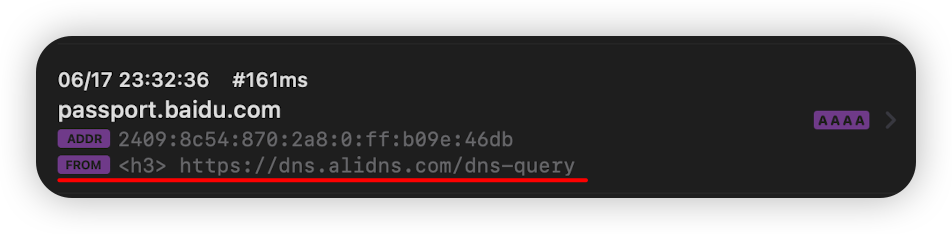

3.2使用Quantumult X查看

点这个地球(DNS 查询记录):

这种就是成了:

四、常用dns

# alidns

tls://dns.alidns.com

https://dns.alidns.com/dns-query

https://223.6.6.6/dns-query

https://223.5.5.5/dns-query

# dnspod

tls://dns.pub

tls://1.12.12.12

tls://120.53.53.53

https://doh.pub/dns-query

https://1.12.12.12/dns-query

https://120.53.53.53/dns-query

# 360

tls://dot.360.cn

https://doh.360.cn/dns-query

# google

tls://dns.google

# Cloudflare

tls://1.1.1.1

https://1.1.1.1/dns-query

https://1.0.0.1/dns-query

# opendns

tls://208.67.222.222

https://doh.opendns.com/dns-query

# AdGuard

quic://dns.adguard-dns.com

quic://dns-unfiltered.adguard.com

# doh3

h3://dns.nextdns.io

h3://dns.cloudflare.com/dns-query

h3://dns.adguard-dns.com/dns-query

# tuna

https://101.6.6.6:8443/dns-query

tls://dns.tuna.tsinghua.edu.cn:8853开启DoH只能算是给自己一个心理安慰。。